一、新的协议SSTP的支持及介绍

随着windows server 2008的发布,相信新的功能和特性让IT PRO们兴奋不已,在新的功能中,SSTP协议支持让通过WINDOWS 2008进行SSL-VPN访问成为了可能。

SSTP是微软提供的新一代的虚拟专用网(VPN)技术,它的全称是安全套接层隧道协议(Secure Socket Tunneling Protocol;sstp),和PPTP L2TP OVER IPsec一样,也是微软所提供的VPN技术。在拥有最大弹性发挥的同时,又确保信息安全达到了一定程度。

目前,支持SSTP技术的仅限于如下OS:Windows XP Sp3、Windows Vista Sp1以及Windows 2008。通使用此项新技术,可以使防火墙管理员能更容易的配置策略使SSTP流量通过其防火墙。它提供了一种机制,将PPP数据包封装在HTTPS的SSL通讯中,从而使PPP支持更加安全身份验方法,如EAP-TLS等。

二、PPTP及L2TP OVER IPSEC在使用过程中的不足

新的SSTP协议的支持,并没有完全否决PPTP及L2TP OVER IPSEC在微软产品所组成的解决方案中的作用,当企业使用基于WINDOWS 平台的VPN解决方案时,这种协议仍是被常用来解决或是提升企业网络安全性。但两者的数据包通过防火墙、NAT、WEB PROXY时却都有可能发生一些连线方面的问题。

PPTP数据包通过防火墙时,防火墙需被设定成同时充许TCP连接以及GRE封装的数据通过,但大部分ISP都会阻止这种封包,从而造成连线的问题;而当你的机器位于NAT之后,NAT亦必需被设定成能转发GRE协议封装的数据包。否则就会造成只能建立PPTP的TCP连接,而无法接收GRE协议封装的数据包;WEB PROXY是不支持PPTP 协议的。

L2TP OVER IPSEC的情况和此类似,需要在防火墙上充许IKE 数据和ESP封装的数据同时通过,否则也会出现连接问题。且WEB PROXY也是不支持L2TP OVER IPSEC协议的。

三、SSTP的执行过程

上面简要介绍了SSTP协议的优势以及PPTP等之前两种协议的不足,下面就来说下XP WITH SP3 或是VISTA WITH SP1等客户端是如何连接到WINDOWS 2008 SSL(SSTP)VPN服务器的:

1、SSTP VPN客户端以随机的TCP端口建立TCP连接至SSTP VPN服务器(常常是SSTP VPN 网关服务器)上的TCP 443端口。

2、SSTP VPN客户端发送一个SSL “Client-Hello”消息给SSTP VPN服务器,表明想与此建立一个SSL会话。

3、SSTP VPN服务器发送“其机器证书”至SSTP VPN客户端。

4、SSTP VPN客户端验证机器证书,决定SSL会话的加密方法,并产生一个以SSTP VPN服务器公钥加密的SSL会话密钥,然后发送给SSTP VPN服务器。

5、SSTP VPN服务器使用此机器证书私钥来解密收到的加密的SSL会话,之后两者之间所有的通讯都以协商的加密方法和SSL 会话密钥进行加密。

6、SSTP VPN客户端发送一个基于SSL的HTTP(HTTPS)请求至SSTP VPN服务器。

7、SSTP VPN客户端与SSTP VPN服务器协商SSTP隧道。

8、SSTP VPN客户端与SSTP VPN服务器协商包含“使用PPP验证方法验(或EAP验证方法)证使用者证书以及进行IPV4或IPV6通讯”的PPP连接。

9、SSTP VPN客户端开始发送基于PPP连接的IPV4或IPV6通讯流量(数据)。

四、SSTP VPN服务器环境搭建及说明

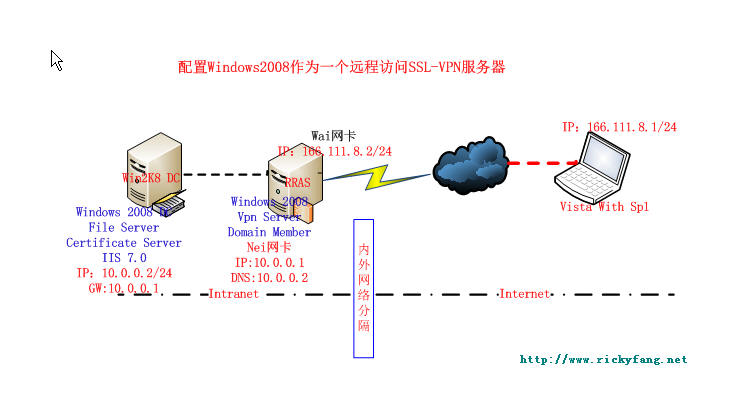

测试环境较为简单,三台机器完成全部操作,其中两台是WINDOWS SERVER 2008企业版,一台是带有SP1的VISTA。注意,这其中会涉及到公有DNS解析问题,在本试验中,以HOSTS文件中写入相关信息代替。网络拓朴及详细说明如下:

1、图中WIN2K8 DC是一台windows 2008 域制器,名为win2k8dc.contoso.com。

充当DC、CA(企业根)、FILE SERVER角色。

IP Add:10.0.0.2/24

Gw:10.0.0.1

DNS:10.0.0.2

2、图中RRAS是一台windows 2008服务器,域成员,充当RRAS 、IIS服务器。两块网卡。

NEI 网卡IP Add:10.0.0.1/24

DNS:10.0.0.2

WAI网卡IP Add:166.111.8.2/24

DNS:10.0.0.2(真实环境中这块网卡是有网关和公有DNS的)

3、图中VISTA是一台带有SP1的VISTA手脑电脑,位于INTERNET上的任一位置。

IP Add:166.111.8.1/24

整个网络拓朴中的机器角色是通过HYPER-V上安装虚拟机器完成。实际生产环境中请按角色归位。

整个实验执行流程如下:

A、在WIN2K8 DC升级域控,安装CA角色(企业根)

B、在RRAS这台机器上安装RRAS(VPN,NAT)、IIS角色,并能发布位于DC上的CA URL。同时为本机申请证书。

C、在VISTA机器上,建立SSLVPN连线至VPN服务器。(在此机器上写HOSTS文件相关DNS域名解析结果)

接下来,会分几个章节来完成此实验的写作>>>>>>>>>>>>>>>

[1] [2] [3] [4] [5] [6] [7] [8] [9] [10] 下一页

在此部分中将进行如下操作:

一、在WIN2K8 DC上安装AD证书服务,并设置为企业根。

二、在SSTP VPN服务器上安装IIS7.0

三、在SSTP VPN服务器上使用IIS7.0中的证书请求向导,为SSTP VPN服务器请求一个机器证书。

四、在SSTP VPN服务器安装RRAS角色,并配置其为VPN和NAT服务器。

五、配置NAT服务器以发布CRL(证书吊销列表)

一、在WIN2K8 DC上安装AD证书服务,并设置为企业根。

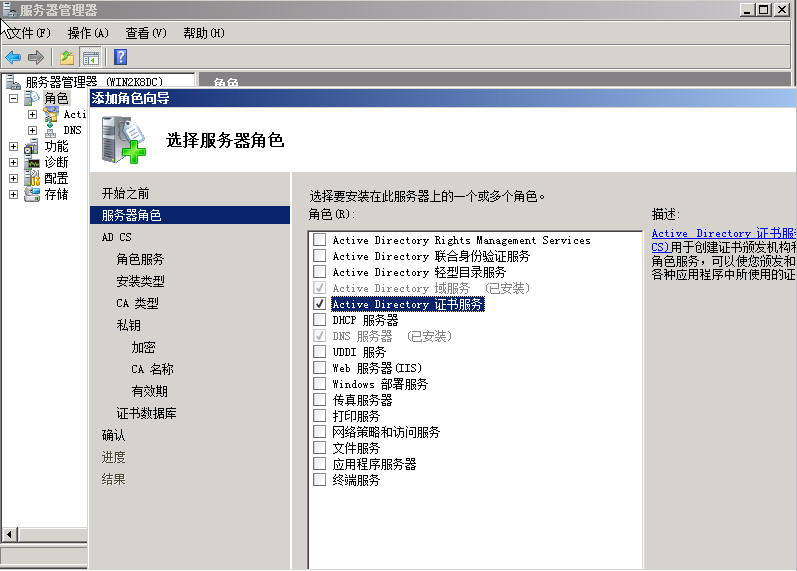

1、在WIN2K8 DC上,打开服务器管理器,在“角色”中点选“添加角色”,并在弹出添加角色向导中点选“ACTIVE DIRECTORY 证书服务”,下一步:

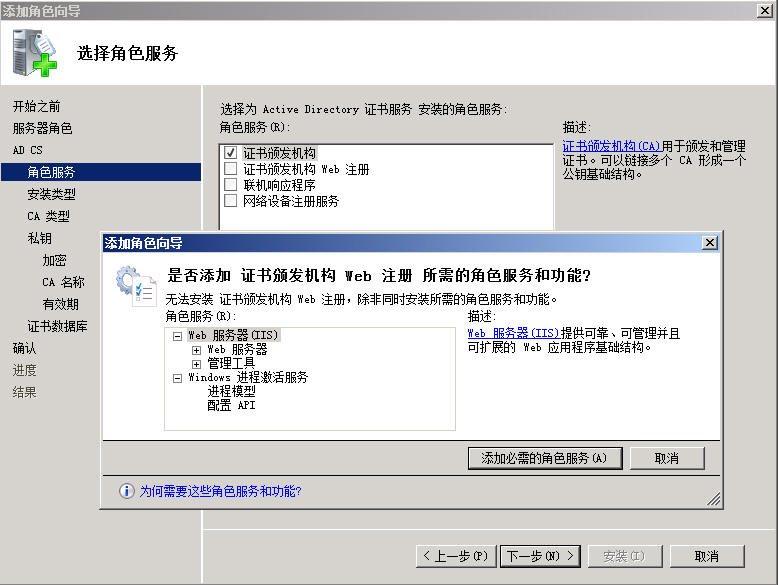

2、在“选择角色服务”窗口中,选择“证书颁发机构”以及“证书颁发机构WEB注册”两项,同时,在选择“证书颁发机构WEB注册”后弹出的窗口中,点“添加必要的角色服务”。下一步:

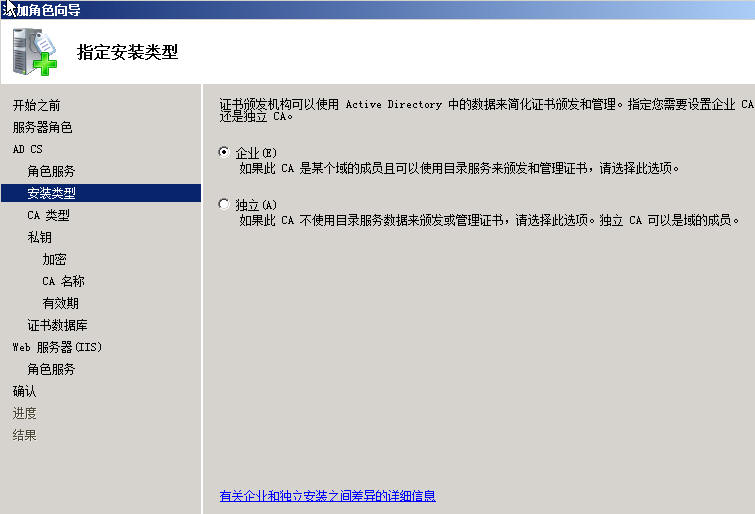

3、在“指定安装类型”窗口中,选择“企业“项。(当然也可以选择独立项,但显然,这不是这次实验的目的,如果今后有时间,我会以此次实验拓朴为原型,改变CA角色到SSTP VPN服务器上,并设置成独立CA。也许还简单些。)下一(几)步:

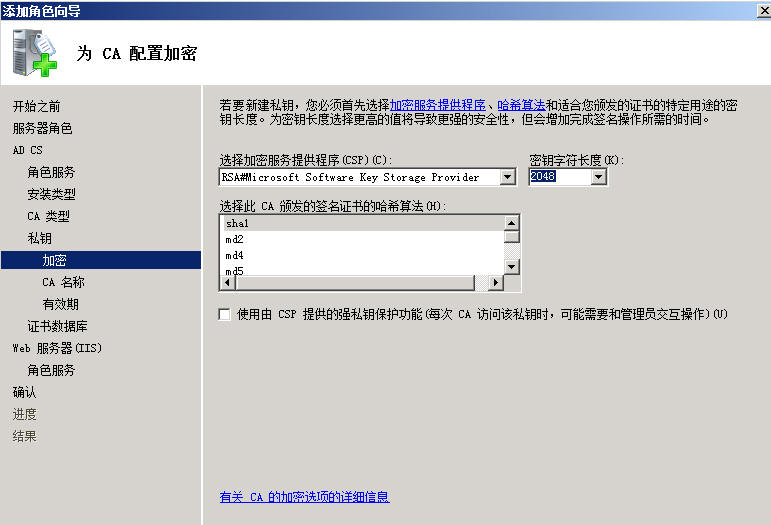

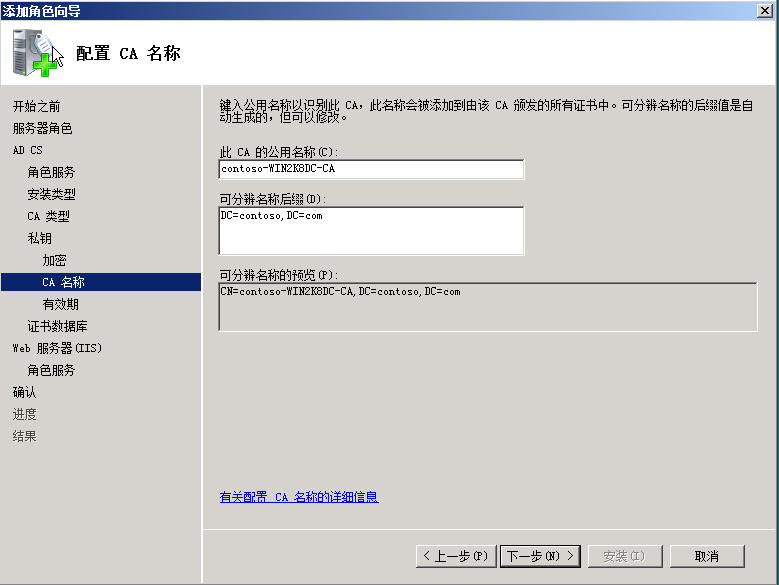

4、中间一些过程略去,实在没有什么可要说明的。在“为CA配置加密“以及”配置CA名称“两个界面,均按默认设置,并下一步:

5、在“确认安装选择“界面,通过下拉右侧按钮可以清楚的看到之前的设定,如果你认为没有问题,就选择安装,如果你认为还需要更改,就选上一步。此处,选择”安装“。

12345下一页 |