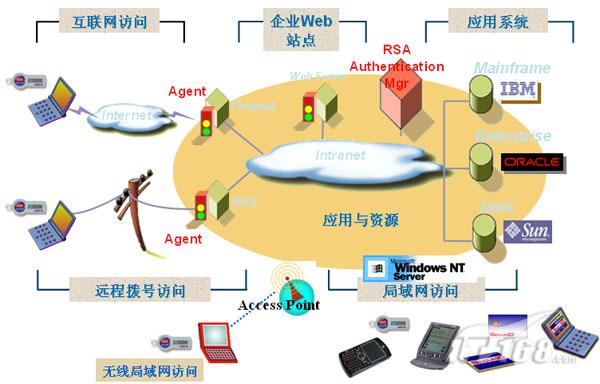

笔者目前所在公司是一家跨国外资企业,同时在国内亦有几十家分支机构。整个企业是在域的环境中,各分支是通过Cisco的ASA系列防火墙以IPSEC VPN的方式与位于北京的数据中心互连互通。同时,企业的应用系统和关键业务服务器均位于数据中心内,均为域成员服务器。而几十台防火墙或交换机等网络设备分散在全国各地。

目前,公司使用的身份认证方式,主要是"用户名+口令"认证,但此种认证方式有以下缺点:

1. 口令容易泄漏。

2. 可以用"重播"方式,复制和重现认证过程。

3. 维护成本较高:需要定时更新;需要有安全的方式发放口令;需要有制度禁止口令的蔓延传播。

针对公司所面临的安全问题,经衡量后,决定采取RSA SecurID双因素身份认证系统来实现对应用系统、关键业务服务器及网络设备安全访问。(图1)

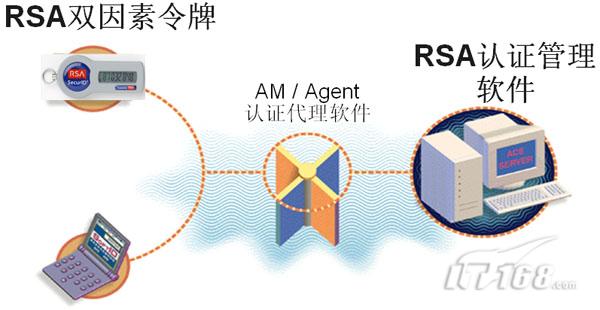

一、RSA SecurID双因素认证系统组件

RSA SeucrID由认证服务器RSA AM、代理软件RSA AM/Agent、认证设备以及认证应用编程接口(API)组成(如下图所示)。(图2)

1、认证服务器(Authentication Manager)

在RSA SecurID解决方案中,RSA AM软件是网络中的认证引擎,由安全管理员或网络管理员进行维护,可以实现企业认证、访问控制、规避攻击、用户责任等。

2、RSA SecurID认证令牌

所有RSA SecurID认证令牌均使用已获专利的相同的算法来完成令牌码的散列和加密功能。(图3)

(此实验中的令牌)

3、代理软件(AM/Agent)

实现这种强大的认证功能的中间代理软件称为RSA AM/Agent。该代理软件的功能类似于保安人员,用来实施RSA AM系统建立的安全策略。

[1] [2] [3] [4] [5] [6] 下一页

二、RSA SecurID针对域用户登录及网络设备认证的原因及过程

1、通过安装代理软件实现域用户登陆的双因素安全认证:

在WINDOWS平台机器上安装RSA AGENT软件,通过设置来实现对特定用 户进行验证(此时亦应在RSA AM上添加代理用户(域用户)及被访问的服务器(又称为代理主机))。(图4)

如图所示,在"Passcode"栏后输入令牌码+PIN码,此时Passcode将被发送到RSA AM进行认证,如果是合法用户就能被授权进行下一步如输入当前用户的密码,然后就能登陆到域并访问域中资源了。

注意,此处的"Passcode"也可以只是令牌码,也就是不用使用PIN码。后文会图文展示如何实现。但安全性相对来说会降低些。

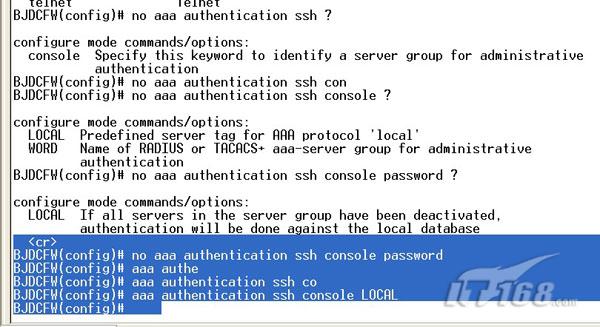

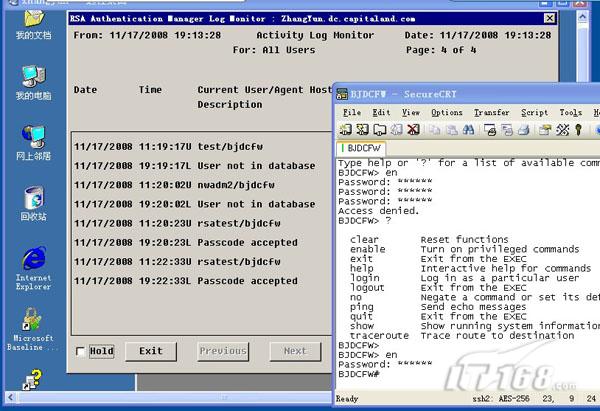

2、通过RADIUS协议实现网络设备的双因素安全认证:

配置这些网络设备通过RADIUS协议来使用SECURID实现双因素认证,当用户需要TELNET或SSH到这些网络设备时,必须输入用户名和双因素Passcode,然后由这些网络设备通过RADIUS协议将Passcode发送到认证服务器进行认证,如果是合法用户则可以访问网络资源,否则就会被拒绝在外。(图5)

如图所示,这是在Cisco ASA 5520防火墙上进行的使用RADIUS 协议进行验证,而且还配置了当RSA AM出现问题时使用本地验证。

注意,此时,需要在RSA AM上添加代理用户及代理主机(防火墙的IP地址)。如果是使用SSH登陆,需要在SSH登陆用户名和密码中输入代理用户名和令牌码(+PIN码),而且登陆输入EN后,也需要再次输入当前令牌上所显示的下一个令牌码(60秒变换一次)。(图6)

上一页 [1] [2] [3] [4] [5] [6] 下一页

三、RSA解决方案的实施及步骤

前面部分已简要介绍了企业面临的安全访问的问题以及RSA的解决方案及实现过程。接下来介绍安装及如何配置从而实现域用户登陆的双因素身份认证的,注意,此处并没有安装RSA RADIUS服务器软件,故无法实现RADIUS的网络设备双因素身份验证。

安装拓朴描述:

A、域(rsa.com)环境中,在需要进行登录认证的应用服务器或关键业务服务器上安装代理(Netbios名字为rsamem)。FQDN:rsamem.rsa.com。

B、在一台工作组服务器(Netbios名字为rsaman)上安装RSA AM。并保证路由上此台服务器和域中的所有服务器能正常通讯。(也可以在域成员服务器上安装RSA AM)

C、以域用户(需添加到RSA AM用户中)登陆应用服务器(需添加到RSA AM代理主机中)rsamem时,会先前往rsamam这台RSA AM服务器上进行合法用户的双因素认证。成功则充许登陆。

1、RSA Authentication Manager 6.1 安装

A、RSA Authentication Manager 6.1软件安装系统需求

支持的操作系统:

☆Microsoft Windows 2000 Server or Advanced Server (Service Pack 4)

☆Microsoft Windows 2003 Standard Server or Enterprise Server

硬件需求:

☆Intel Pentium 733 MHz 处理器

☆256 MB 物理内存

☆NTFS 文件系统

☆200 MB 磁盘空间

B、RSA Authentication Manager 安装前注意事项

☆RSA Authentication Manager 必须安装在NTFS分区上。

☆RSA SecurID以时间同步技术为核心,安装 RSA Authentication Manager 以前必须调准服务器的时间,包括时区、日期和时间。

☆将所有 RSA Authentication Manager 服务器的全名和IP地址写入所有 RSA Authentication Manager 服务器的hosts文件中(\winnt\system32\drivers\etc\hosts)。

C、一般不建议你安装在域成员服务器上,如果的确需要,安装时最好以本地管理员权限的用户进行安装。

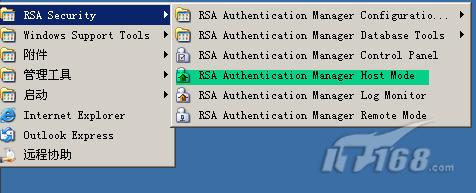

D、满足上述条件后,安装过程相对简单,需要注意的是安装过程中需要选择好LICENSE的路径。安装完成后需要重新启动。且如果有被RSA AM的UPDATE程序,且记一定要打上。如下图为安装好的RSA Authentication Manager:(图7)

2、安装RSA Authentication Agent 6.1 for Windows

A、安装前注意事项:

☆安装任何RSA Authentication Agent代理软件之前,请到RSA网站下载最新的代理软 件:http://www.rsasecurity.com/download/

☆如果RSA Authentication Agent与RSA Authentication 123下一页 |